- Simple Substitution Cipher

-

暗号文: synt{tA0iEFckNRiG} 解答形式:flag{************} - 換字式暗号。Simpleといっているのでシーザー暗号っぽい。syntがflagになるまでずらせばいいっぽい。

- “s”-“f” = 13なので、それぞれ13文字引く

- https://dencode.com/ja/cipher/caesar で13文字ずらす

-

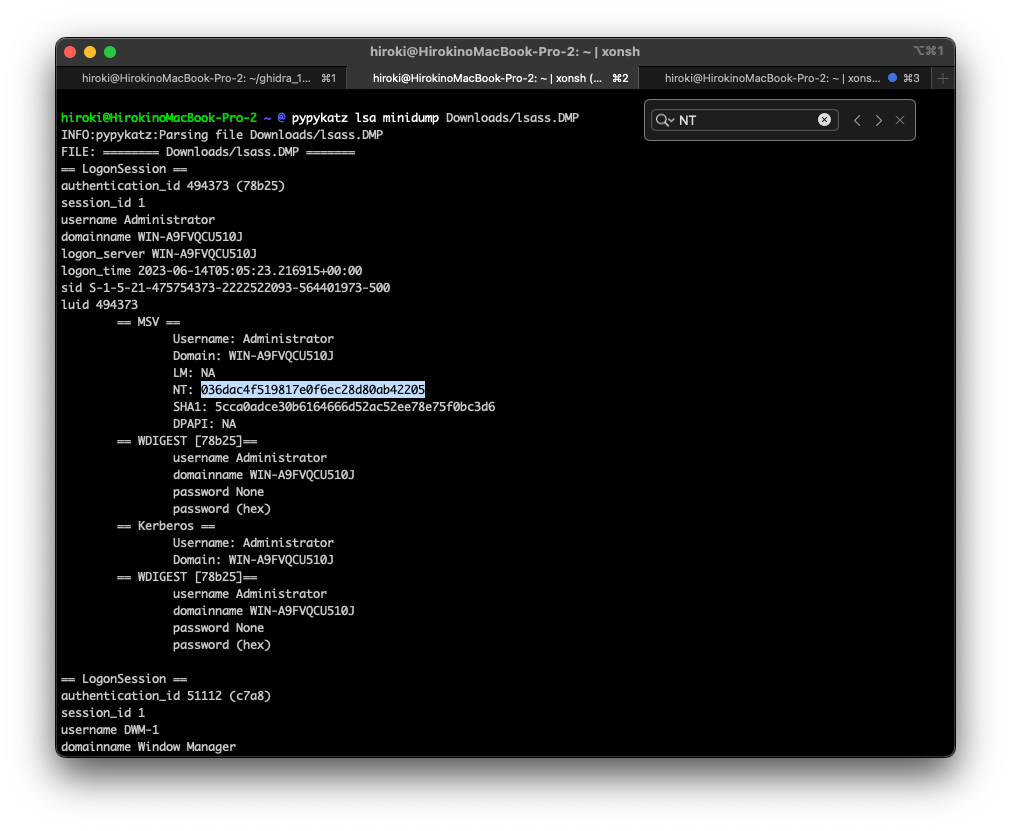

- Administrator Hash (NLTM hash)

pypykatz lsa minidump lsass.DMP

- Administrator Password

hashcat -m 1000 036dac4f519817e0f6ec28d80ab42205 Downloads/rockyou.txt- NLTMが1000番 example_hashes hashcat wiki

FORENSICS

- The Place of The First Secret Meeting

- vhdがダウンロードできるので、マウント

hdiutil attach -imagekey diskimage-class=CRawDiskImage Downloads/USB1.vhd

- vhdがダウンロードできるので、マウント

- The Deleted Confidential File / They Cannot Be Too Careful

hdiutil attach -nomount -imagekey diskimage-class=CRawDiskImage Downloads/USB1.vhdsudo dd if=/dev/disk4s1 of=tmp.iso-

r/r 3: USB1 (Volume Label Entry) d/d 6: System Volume Information d/d 7: $RECYCLE.BIN d/d 9: .fseventsd r/r * 10: _.jpg d/d 12: Pictures d/d * 14: MSI66ce0.tmp d/d * 16: MSI8ed80.tmp d/d * 18: MSI68d6a.tmp r/r * 20: 重要.zip v/v 1080707: $MBR v/v 1080708: $FAT1 v/v 1080709: $FAT2 V/V 1080710: $OrphanFiles icat -f fat16 tmp.iso 20 > 重要.zip- zipにパスワードがかかっとるので、zip2john → hashcatをしようとする

zip2john 重要.zip > 重要.zip.hash- .hashにflag文字列がある

- .hashに、…という形式のハッシュ文字列が出てくる

- WinZIPっぽい (13600) https://hashcat.net/wiki/doku.php?id=example_hashes

hashcat -m 13600 "$zip2$...$/zip2$" rockyou.txt- They Cannot Be Too Carefulのパスワードが出てくる

NW

- Analysis

-

解答形式:flag{**********}(IP アドレス) - CSVでログが与えられる。destination addressを集計してみると、以下の頻度で通信が行われていることがわかる。

{'HIER_DIRECT/182.22.25.252': 563, 'HIER_DIRECT/216.58.197.163': 1854, 'HIER_DIRECT/183.79.217.124': 284, 'HIER_DIRECT/172.217.26.46': 101, 'HIER_DIRECT/183.79.250.123': 82, 'DIRECT/23.42.76.131': 13, 'HIER_DIRECT/172.217.25.69': 46, 'DIRECT/117.18.232.240': 13, 'DIRECT/142.251.42.163': 14, 'HIER_DIRECT/2.57.80.99': 2}

- 一番頻度が少ないアドレスがC&Cサーバーっぽいので、それを回答すると正解

-

Programming

- Grayscale Matrix

- ファイルをDLすると、U.txt, P.txt, L.txtがある

- 行列のPLU分解なんじゃないか? と察しが付く

- numpyでファイル読み取って行列に変換し、p.dot(l).dot(u)し、PILを使って画像表示するとフラグが浮かび上がる

Web

- Basic

-

提供したパソコンの通信ログ(Basic.pcapng)を確認して認証情報を探し出してください。 フラグはその Basic 認証でのログイン後のページにあります。 解答方式:flag{************} - 解法

- パケットキャプチャファイルをWiresharkで開く

- httpフィルタをかける

- 何回かBasic認証を試しているっぽいことがわかるので、最後に成功しているとこを見る

- これで開くとフラグを得られる

- Discovery

-

解答方式:flag{************} -

http://10.10.10.6/Wg6LQhmX/ にアクセスしてもForbidden

-

配下でどこかしら見れるとこがあるはずなので、ディレクトリ探索を行う

- ディレクトリ探索ツールとしてdirbがある

- 辞書としてこれを使う: dirb/wordlists/common.txt at master · v0re/dirb · GitHub

dirb http://10.10.10.6/Wg6LQhmX/ common.txt -o output.txt- gamesというフォルダがあることがわかる

-

ffuf -w Downloads/common.txt -u http://10.10.10.6/Wg6LQhmX/games/FUZZ.html- これで、 http://10.10.10.6/Wg6LQhmX/games/admin.html があることがわかるので、アクセスすればフラグが手に入る PWN

-

-

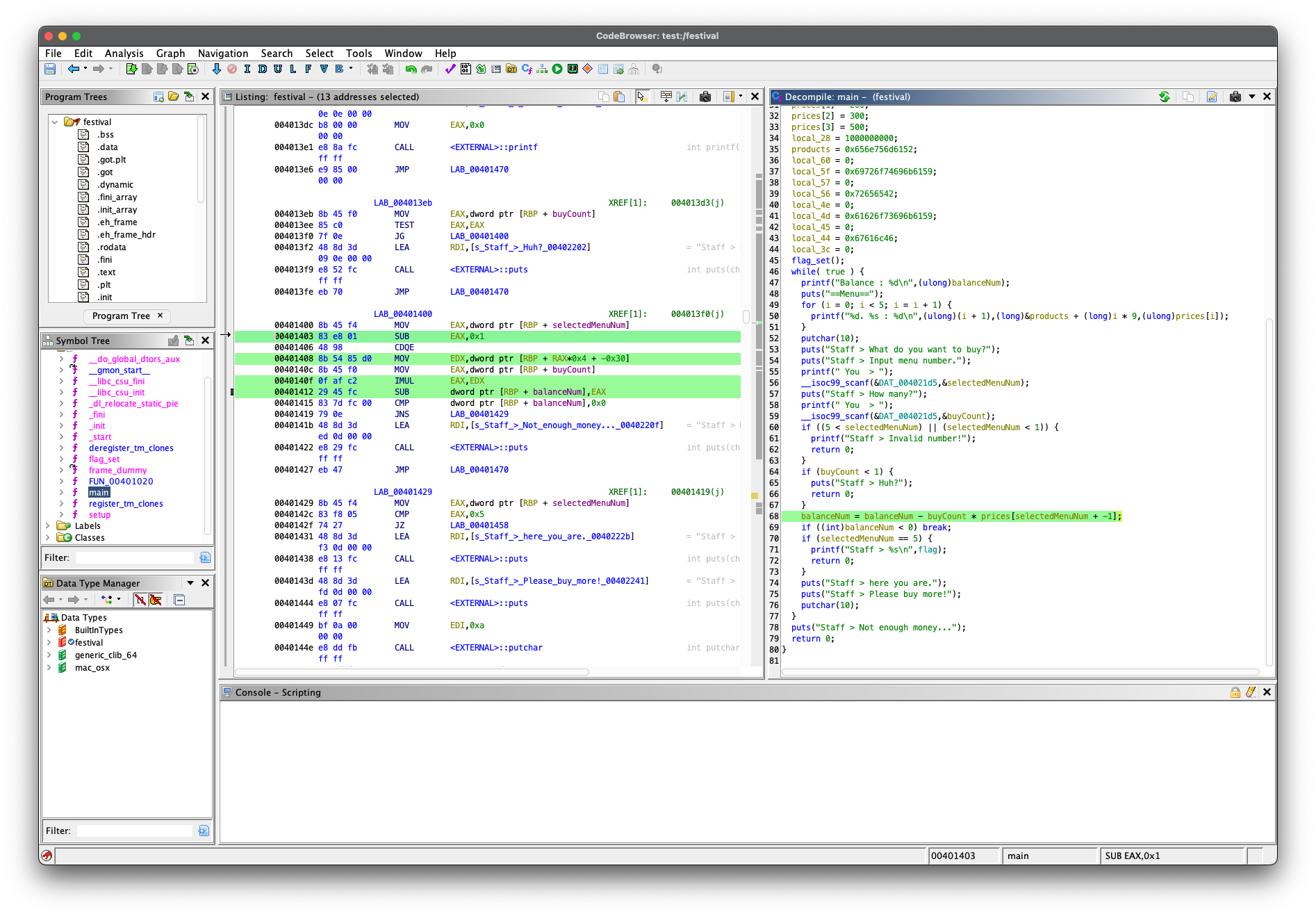

- Festival

-

↓でアンダーフロー起こせば勝てる

-

-

___________ __ .__ .__ \_ _____/___ _______/ |_|__|__ _______ | | | __)/ __ \ / ___/\ __\ \ \/ /\__ \ | | | \ ___/ \___ \ | | | |\ / / __ \| |__ \___ / \___ >____ > |__| |__| \_/ (____ /____/ \/ \/ \/ \/ Balance : 1000 ==Menu== 1. Ramune : 100 2. Yakitori : 200 3. Beer : 300 4. Yakisoba : 500 5. Flag : 1000000000 Staff > What do you want to buy? Staff > Input menu number. You > 5 Staff > How many? You > 10000000000 Staff > flag{gwAZLDpEHAg6}

-